هکرهای چینی در قالب مهاجمان ایرانی؛ عامل چندین حمله به تاسیسات و نهادهای اسرائیلی

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک گروه جاسوسی سایبری چینی با مجموعه ای از فعالیت های نفوذی که موسسات دولتی اسرائیل، ارائه دهندگان فناوری اطلاعات اسرائیل و شرکت های مخابراتی اسرائیلی را دست کم از سال 2019 هدف حملات قرار داده بودند، مرتبط دانسته شده اند. این هکرها خود را به عنوان مهاجمان ایرانی در راستای گمراه سازی تحلیلگران صنعت سایبری جا زده اند.

سرویس تهدیدات امنیتی FireEye's Mandiant این کمپین را به یکی از اپراتورها که با عنوان "UNC215" شناخته میشود نسبت داده است. این گروه یک مجری عملیات جاسوسی چینی است که تصور می شود سازمان های مشخصی را در سراسر جهان از سال 2014 برای حملات خود مشخص کرده است و به احتمال اندک این گروه را با به یک گروه پیشرفته تهدید مداوم (APT) که به طور گسترده به عنوان APT27 ، Emissary Panda یا Iron Tiger شناخته می شود، مرتبط است.

تیم های اطلاعاتی FireEye اسرائیل و آمریکا در گزارشی که روز گذشته منتشر شد، گفتند: "UNC215 سازمان های دولتی، فناوری، مخابرات، دفاع، امور مالی، سرگرمی و مراقبت های بهداشتی را به خطر انداخته است".

یافته ها نشان دهنده اشتیاق بی حد و حصری به اسرار مربوط به صنایع دفاعی در میان این گروه های هکری است: "این گروه داده ها و سازمان هایی را که برای اهداف مالی، دیپلماتیک و استراتژیک پکن بسیار مورد توجه هستند، هدف قرار می دهد".

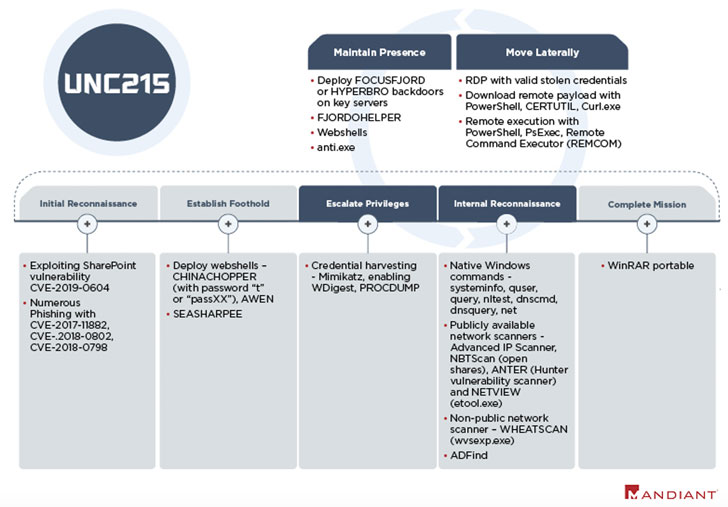

گفته می شود حملات اولیه انجام شده توسط این گروه از آسیب پذیری Microsoft SharePoint (CVE-2019-0604) به عنوان گامی برای نفوذ به شبکه های دولتی و دانشگاهی برای استقرار shell های وب و بسته های FOCUSFJORD در اهداف خود در مناطق خاورمیانه و آسیای مرکزی استفاده کرده است. FOCUSFJORD که برای اولین بار توسط گروه NCC در سال 2018 مطرح شد، که HyperSSL و Sysupdate نیز نامیده می شود، در اصل یک backdoor است که جز بخشی از پکیج ابزارهایی است که توسط عاملان Emissary Panda استفاده می شود.

با برداشتن اولین قدم ها، مهاجمان قبل از انجام فعالیت های جانبی برای نصب ایمپلنت سفارشی به نام HyperBro که دارای قابلیت هایی مانند ضبط صفحه و keylogging، از الگوی مشخصی برای انجام عملیات جمع آوری اطلاعات و اکتشافات داخلی برای شناسایی سیستم های کلیدی در شبکه موردنظر استفاده می کند.

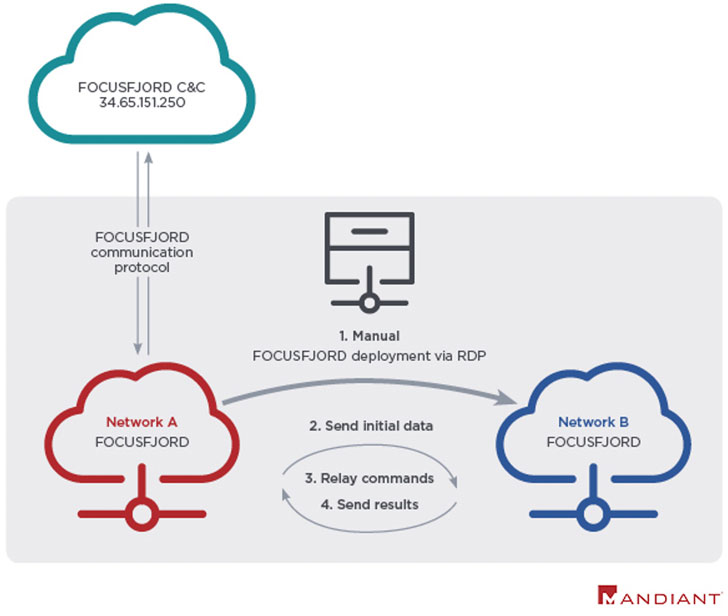

هر مرحله از حمله با تلاش های قابل توجهی همراه با حذف هرگونه آثار باقیمانده قانونی از تجهیزات به خطر افتاده، ضمن بهبود متداوم backdoor در FOCUSFJORD در پاسخ به گزارشات تامین کنندگان امنیتی، پنهان کردن زیرساخت command-and-control (C2) با استفاده از شبکه های سایر قربانیان برای پروکسی کردن دستورالعمل های C2 آنها و حتی قرار دادن flag های اشتباه در راستای گمراه کردن ارتباط ها، انجام میشود.

هر مرحله از حمله با تلاش های قابل توجهی همراه با حذف هرگونه آثار باقیمانده قانونی از تجهیزات به خطر افتاده، ضمن بهبود متداوم backdoor در FOCUSFJORD در پاسخ به گزارشات تامین کنندگان امنیتی، پنهان کردن زیرساخت command-and-control (C2) با استفاده از شبکه های سایر قربانیان برای پروکسی کردن دستورالعمل های C2 آنها و حتی قرار دادن flag های اشتباه در راستای گمراه کردن ارتباط ها، انجام میشود.

بدین منظور، این گروه حداقل یک shell وب سفارشی به نام SEASHARPEE که با گروه های APT ایرانی مرتبط میباشد را در سه مورد مستقر کرده است و حتی از مسیرهای فایل حاوی ارجاعات به ایران استفاده نموده و پیامهای خطا را نیز به زبان عربی نمایش داده است تا احتمالاً منبع اصلی این فعالیت ها را مبهم جلوه دهد.

علاوه بر آن، این شرکت امنیت سایبری خاطرنشان کرد در عملیات سال 2019 علیه یک شبکه دولتی اسرائیل، UNC215 از طریق ارتباطات پروتکل دسترسی دسکتاپ از راه دور (RDP) از طریق شخص ثالث معتمد با استفاده از اطلاعات سرقت شده و سواستفاده از آن برای استقرار و اجرای از راه دور بدافزار FOCUSFJORD، به هدف اصلی خود دسترسی پیدا کرد.

محققان در نتیجه این گزارش گفتند: "این فعالیت نشان دهنده علاقه استراتژیک مداوم چین در خاورمیانه است. این فعالیت جاسوسی سایبری در برابر سرمایه گذاری های چند میلیارد دلاری چین مربوط به ابتکار Belt and Road (BRI) و علاقه آن به بخش فناوری قوی اسرائیل انجام می شود".

این تیم اضافه کرد: "چین کمپین های نفوذ متعددی را در طول مسیر BRI برای نظارت بر موانع احتمالی (سیاسی، اقتصادی و امنیتی) انجام داده است و ما پیش بینی می کنیم که UNC215، دولت ها و سازمان های دخیل در این پروژه های زیربنایی مهم در اسرائیل و بطور گسترده در خاورمیانه را در آینده نزدیک و میان مدت، هدف قرار خواهد داد".

برچسب ها: Web Shell, BRI, Belt and Road, HyperBro, Sysupdate, HyperSSL, FOCUSFJORD, Iron Tiger, UNC215, APT, Hacker, cybersecurity, China, israel, malware, اسرائیل, backdoor, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری