ناتوانی پچ اضطراری مایکروسافت در برطرف کردن آسیب پذیری PrintNightmare RCE

اخبار داغ فناوری اطلاعات و امنیت شبکه

حتی در حالی که مایکروسافت پچ هایی را برای آسیب پذیری با عنوان PrintNightmare برای ویندوز 10 نسخه 1607، ویندوز سرور 2012 و ویندوز سرور 2016 ارائه داده، مشخص شده است که می توان رفع اشکال مربوط به سواستفاده از اجرای کد از راه دور در سرویس Windows Print Spooler در برخی از سناریوها، به طور موثر محافظت امنیتی را شکست داده و به مهاجمین اجازه میدهد تا کد دستوری دلخواه را روی سیستم ها اجرا کرده و آنها را آلوده کنند.

روز سه شنبه، کمپانی مایکروسافت پس از اینکه این نقص به طور تصادفی توسط محققان شرکت امنیت سایبری Sangfor (مستقر در هنگ کنگ) در اواخر ماه گذشته به طور تصادفی فاش شد، یک بروز رسانی اضطراری خارج از روال را برای آسیب پذیری CVE-2021-34527 (نمره CVSS: 8.8) ارائه کرد. درنهایت مشخص گردید که این مورد با یک اشکال دیگر (که تحت عنوان CVE-2021-1675 دنبال می شود) که توسط مایکروسافت در 8 ژوئن پچ شده، متفاوت است.

یانیو بالماس، رئیس تحقیقات سایبری Check Point، به خبرگزاری ها گفت: "چند روز پیش، دو آسیب پذیری امنیتی در مکانیسم چاپ موجود مایکروسافت ویندوز مشاهده شد. این آسیب پذیری ها مهاجم مخرب را قادر می سازد تا کنترل کاملی بر همه محیط های ویندوز که امکان چاپ دارند را بدست آورد".

"اینها بیشتر ورک استیشن هستند، اما گاهی اوقات، این مسئله به کل سرورها مربوط می شود که بخشی جدایی ناپذیر از شبکه های سازمانی بسیار معروف هستند. مایکروسافت این آسیب پذیری ها را با سطح مهم و بحرانی طبقه بندی کرده است، اما هنگام انتشار بروزرسانی، آنها فقط توانستند یک مورد را برطرف کنند، شرایط را برای امکان کشف آسیب پذیری دوم فراهم باقی گذاشتند".

آسیب پذیری PrintNightmare از اشکالات موجود در سرویس Windows Print Spooler ناشی می شود که فرآیند چاپ داخل شبکه های محلی را مدیریت می کند. نگرانی اصلی در مورد تهدید این است که کاربران غیر ادمین توانایی لود درایورهای چاپگر خود را دارند. اکنون این مورد اصلاح شده است.

مایکروسافت با بیان جزئیات پیشرفت های انجام شده برای کاهش خطرات مرتبط با این نقص، گفت: "پس از نصب این بروزرسانی و بروزرسانی های ویندوز بعدی، کاربرانی که ادمین نیستند فقط می توانند درایورهای چاپ شده مورد تایید را در یک سرور چاپ نصب کنند. برای نصب درایورهای چاپگر بدون تایید بر روی سرور چاپگر، به تایید ادمین احتیاج است".

پس از انتشار بروزرسانی، ویل دورمن، تحلیلگر آسیب پذیری CERT/CC هشدار داد که "به نظر می رسد پچ فقط به نسخه های Remote Code Execution (RCE از طریق SMB و RPC) نسخه PrintNightmare و نه نسخه Local Privilege Escalation یا LPE رسیدگی میکند"، که به طبع آن اجازه سواستفاده از سیستم دوم برای به دست آوردن اختیارات سیستم را برای مهاجمان در سیستم های آسیب پذیر فراهم می آورد.

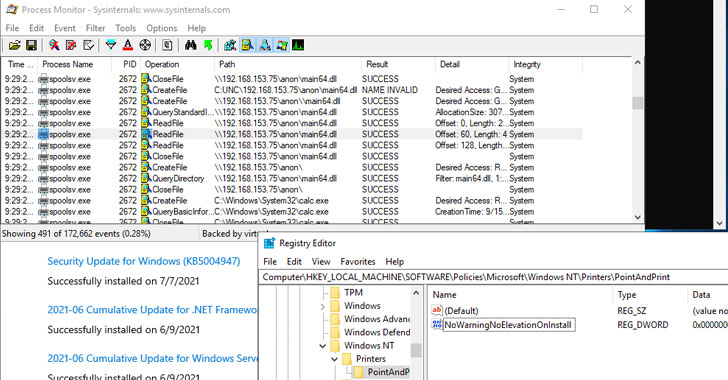

اکنون آزمایش بیشتر بر روی بروزرسانی نشان داده است که سواستفاده هایی که هدف این نقص هستند می توانند پچ ها را کاملا دور بزنند تا هم امکان افزایش اختیارات محلی و هم امکان اجرای کد از راه دور را بدست آورند. برای دستیابی به این مهم، باید خط مشی ویندوز به نام "Point and Print Restriction" (کامپیوتر پیکربندی \ خط مشی \ الگوهای اداری \ چاپگرها: محدودیت های نقطه ای و چاپی) فعال باشد که با استفاده از آن ممکن است درایورهای چاپگر مخرب نصب شوند.

دورمن روز چهارشنبه اعلام کرد: " بسیار قابل توجه است كه بروزرسانی مایکروسافت برای CVE-2021-34527 به طور موثر از بهره برداری از سیستم هایی كه Point و Print NoWarningNoElevationOnInstall آنها روی 1 تنظیم شده است، جلوگیری نمی كند." مایکروسافت، به نوبه خود، در توصیه نامه امنیتی خود توضیح داده است که "Point و Print ارتباط مستقیمی با این آسیب پذیری ندارد، اما این فناوری شرایط امنیتی محلی را ضعیف می کند به گونه ای که باز هم امکان بهره برداری وجود دارد".

در حالی که مایکروسافت به عنوان گزینه اصلی، توقف و غیرفعال کردن سرویس Print Spooler را توصیه کرده است، اما یک راه حل دیگر این است که دستورالعمل های امنیتی را برای Point و Print فعال کنید و با پیکربندی مقدار رجیستری "RestrictDriverInstallationToAdministators" دسترسی کاربران به درایور چاپگر را فقط به سطح ادمین محدود کنید و از نصب درایورهای چاپگر بر روی سرور چاپ توسط کاربران عادی جلوگیری بعمل آوردید.

برچسب ها: RestrictDriverInstallationToAdministators, Print Spooler, Point and Print Restriction, Windows Print Spooler, PrintNightmare, Patch, cybersecurity, Microsoft, Remote Code Execution, Vulnerability, مایکروسافت, بروزرسانی, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری