لودر بدافزار جدید Wslink و اجرا به صورت سرور و اجرای ماژولها

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری روز چهارشنبه یک لودر بدافزار ساده اما بسیار قابل توجه را که باینریهای مخرب ویندوز که اهداف را در اروپای مرکزی، آمریکای شمالی و خاورمیانه هدف قرار میدهد، شناسایی و افشا کردند.

این بدافزار که توسط ESET با نام "Wslink" شناخته میشود، از این رو از بقیه متمایز است که به عنوان سرور اجرا میشود و ماژولهای دریافتی را در حافظه اجرا مینماید. هیچ جزئیات خاصی در مورد مسیر و روش اولیه به خطر انداختن اهداف وجود ندارد و از سویی نیز هیچ کد یا همپوشانی عملیاتیای وجود ندارد که این ابزار را به یک گروه عامل تهدید شناخته شده مرتبط کند.

این شرکت امنیت سایبری خاطرنشان کرد که در دو سال گذشته تنها تعداد انگشت شماری از این موارد شناسایی شده را مشاهده کرده، که این مسأله نشان میدهد که میتوان از آن در نفوذهای سایبری بسیار هدفمند استفاده نمود.

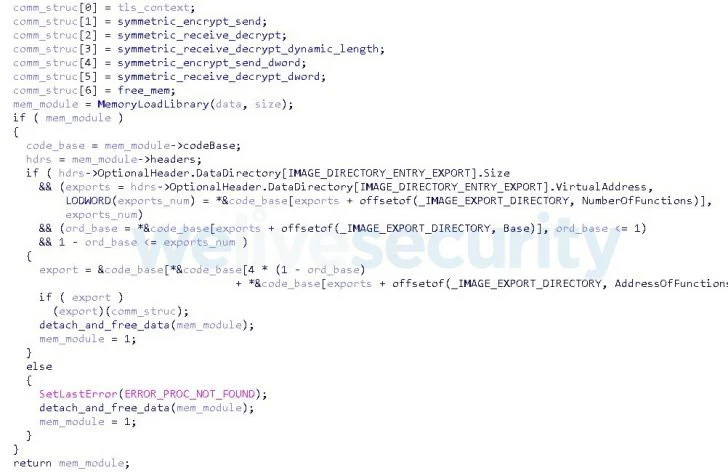

بدافزار Wslink برای اجرا به عنوان سرویس طراحی شده است و میتواند فایلهای رمزگذاری شده اجرایی پورتال (PE) را از یک آدرس IP خاص بپذیرد، که سپس رمزگشایی شده و قبل از اجرا در حافظه بارگذاری میشود. برای دستیابی به این هدف، مشتری (یعنی قربانی) و سرور به یکدیگر متصل شده یا اصطلاحا handshake انجام میدهند که حاوی تبادل کلیدهای رمزنگاری لازم برای رمزگذاری ماژولها با استفاده از AES است.

ولادیسلاو هرچکا، محقق ESET، گفت: «جالب است که ماژولها مجدداً از عملکردهای لودر برای ارتباطات، کلیدها و سوکتها استفاده میکنند؛ بنابراین نیازی به راهاندازی اتصالات خروجی جدید ندارند. Wslink علاوه بر این دارای یک پروتکل رمزنگاری است که به خوبی توسعه یافته و برای محافظت از دادههای مبادله شده استفاده میشود».

این یافتهها همزمان با مواردی بدست آمدند که در آن محققان Zscaler و Cisco Talos یک لودر بدافزار دیگر به نام SQUIRRELWAFFLE را فاش کردند که از طریق کمپینهایایمیل اسپم برای استقرار Qakbot و Cobalt Strike در سیستمهای در معرض خطر توزیع شده است.

برچسب ها: campaign, Qakbot, SQUIRRELWAFFLE, Zscaler, AES, handshake, Module, Wslink, Loader, لودر, ESET, Cobalt Strike, ماژول, cybersecurity, ویندوز, malware, Cisco Talos, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری