قطعی اخیر، بهانه Cloudflare برای حادثه هایجک BGP

اخبار داغ فناوری اطلاعات و امنیت شبکه

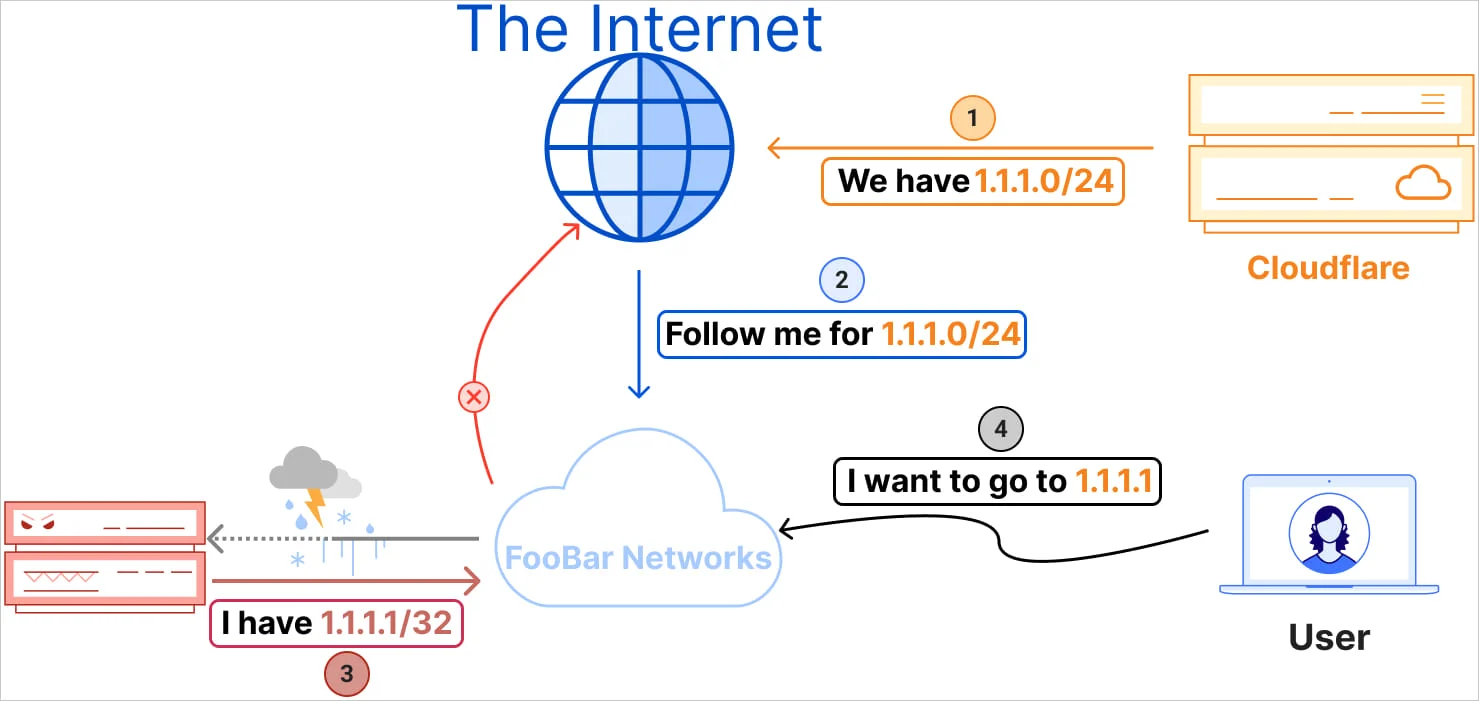

غول اینترنتی Cloudflare گزارش داده است که سرویس ریسولور DNS آن، که با 1.1.1.1 شناخته میشود، اخیرا برای برخی از مشتریانش به دلیل ترکیبی از هایجک Border Gateway Protocol (BGP) و نشت مسیر، غیرقابل دسترس یا تخریب شده است.

این حادثه هفته گذشته رخ داد و ٣٠٠ شبکه را در ٧٠ کشور تحت تاثیر قرار داد. علیرغم این اعداد، این شرکت میگوید که تاثیر آن «بسیار کم» بوده و در برخی کشورها کاربران حتی متوجه آن نشدهاند.

جزئیات حادثه

مجموعه Cloudflare میگوید که در ساعت 18:51 UTC در ٢٧ ژوئن، Eletronet S.A (AS267613) شروع به اعلام آدرس IP 1.1.1.1/32 به همتایان و ارائهدهندگان بالادستی خود کرد.

این اعلان نادرست توسط چندین شبکه، ازجمله یک ارائهدهنده سطح 1، که آن را به عنوان مسیر Remote Triggered Blackhole (RTBH) در نظر گرفت، پذیرفته شد.

هایجک شدن به این دلیل رخ داد که مسیریابی BGP به سمت خاصترین مسیر است. اعلان AS267613 در مورد 1.1.1.1/32 ویژهتر از Cloudflare 1.1.1.0/24 بود و شبکهها را به سمت مسیر ترافیک نادرست AS267613 سوق داد.

در نتیجه، ترافیک در نظر گرفته شده برای ریسولور DNS 1.1.1.1 Cloudflare اصطلاحا بلکهول یا ریجکت شد و از این رو، این سرویس برای برخی از کاربران در دسترس نبود.

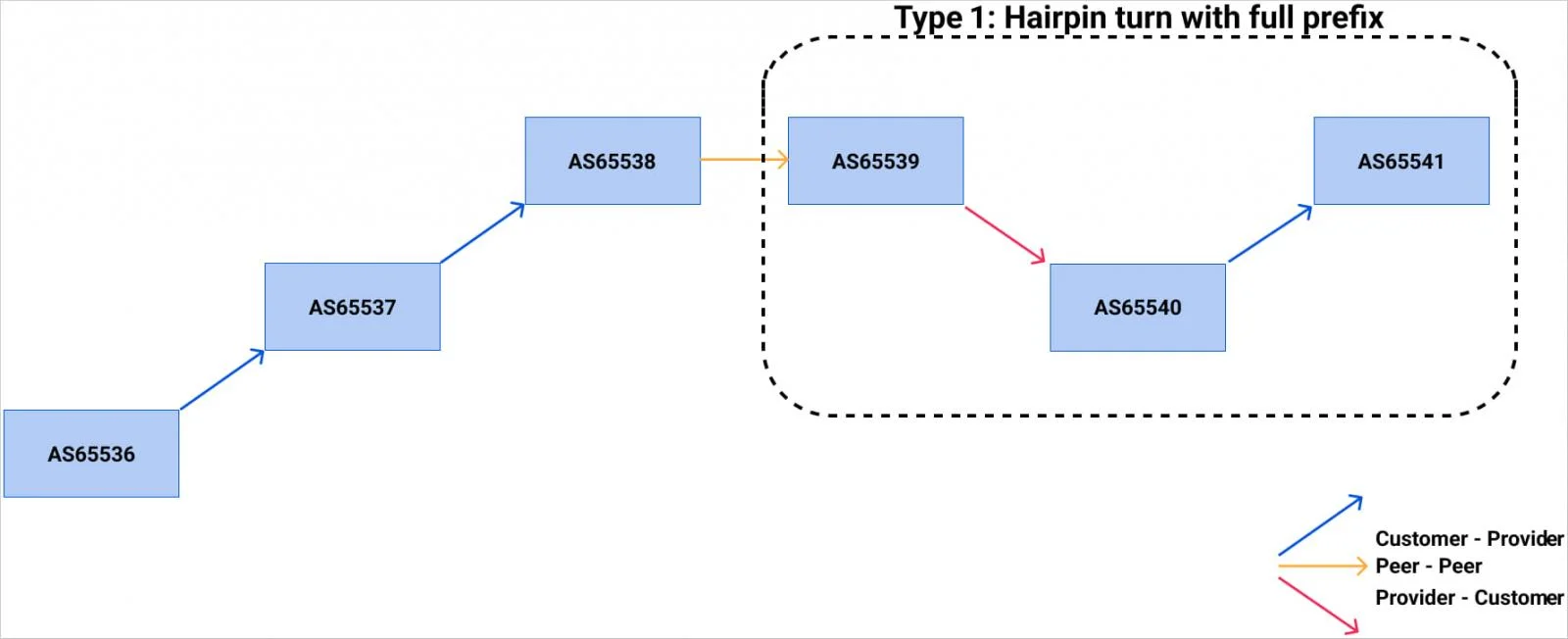

یک دقیقه بعد، در ساعت 18:52 به وقت ایالات متحده، Nova Rede de Telecomunicações Ltda (AS262504) به اشتباه 1.1.1.0/24 را در بالادست AS1031 افشا کرد که آن را بیشتر کرد و بر روتینگ جهانی تاثیر گذاشت.

این نشت مسیرهای روتینگ معمولی BGP را تغییر داد، و باعث شد که ترافیکی که برای 1.1.1.1 تعیین شده بود، نادرست مسیریابی شود، مشکل هاسجک را تشدید کرد و مشکلات دسترسی و تاخیر اضافی را ایجاد کرد.

مجموعه Cloudflare مشکلات را در حدود ساعت 20:00 UTC شناسایی کرد و تقریبا دو ساعت بعد هایجک را حل کرد. نشت مسیر در ساعت 20:28 UTC برطرف شد.

تلاش برای اصلاح

پاسخ اولیه Cloudflare این بود که با شبکههای درگیر در حادثه ارتباط گرفته و درعینحال نشستهای همتا را با تمام شبکههای مشکلساز غیرفعال کرد تا سطح تاثیرات را کاهش دهد و از انتشار بیشتر مسیرهای نادرست جلوگیری کند.

این شرکت توضیح داد که اعلانهای نادرست به دلیل اتخاذ زیرساخت کلید عمومی منابع (RPKI)، که منجر به رد خودکار مسیرهای نامعتبر شد، روی مسیریابی شبکه داخلی تاثیری نداشته است.

راهحلهای بلندمدت Cloudflare ارائهشده برای حل و رفع این مشکلات عبارتند از:

• سیستمهای تشخیص نشت مسیر را با ترکیب منابع داده بیشتر و ادغام نقاط داده لحظهای تقویت کنید.

• زیرساخت کلید عمومی منبع (RPKI) برای اعتبارسنجی مبدا مسیر (ROV) را اعمال کنید.

• پذیرش Mutually Agreed Norms که برای اصول مسیریابی امنیتی (MANRS)، که شامل ریجکت کردک طول پیشوندهای نامعتبر و اجرای مکانیزمهای فیلتر قوی است را اعمال نمایید.

• شبکهها را تشویق کنید که پیشوندهای IPv4 طولانیتر از 24/ را در منطقه آزاد پیشفرض (DFZ) ریجکت کنند.

• استقرار اشیاء ASPA (که در حال حاضر توسط IETF تهیه شده است)، که برای اعتبارسنجی مسیر AS در اعلامیههای BGP استفاده میشود را در نظر بگیرید.

• پتانسیل اجرای RFC9234 و Discard Origin Authorization (DOA) را بررسی کنید.

برچسب ها: DNS resolver, 1.1.1.1/32, 1.1.1.0/24, 1.1.1.0, Discard Origin Authorization, MANRS, RPKI, AS267613, RTBH, Remote Triggered Blackhole, 1.1.1.1, Border Gateway Protocol, BGP, هایجک, Hijack, Cloudflare, cybersecurity, DNS, DNS1.1.1.1, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news