عبور باج افزار LockFile از سدهای امنیتی با رمزگذاری متناوب فایل ها

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک گروه باج افزاری جدید که ماه گذشته اعلام وجود کرد، دارای ترفندهای مخصوص خود برای دور زدن محافظت از تجهیزات در برابر باج افزارها با استفاده از تکنیک جدیدی به نام "رمزگذاری متناوب" است.

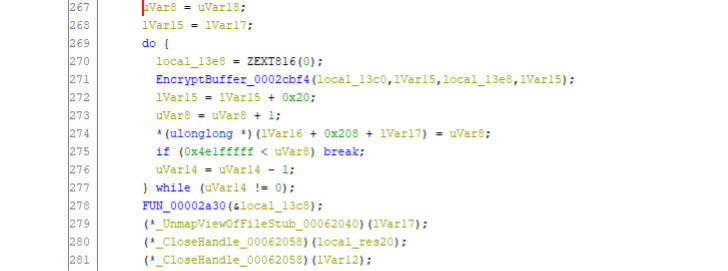

این گروه با نام LockFile، که اپراتور حملات باج افزار با استفاده نقص هایی که اخیراً افشا شده اند مانند ProxyShell و PetitPotam برای به خطر انداختن سرورهای ویندوز و استقرار بدافزار رمزگذاری فایل ها استفاده می کنند. در این روش، باج افزار تنها هر 16 بایت متناوب فایل را درهم ریخته و در نتیجه به آن این امکان را می دهد که از محافظت در مقابل باج افزارها جلوگیری نماید.

مارک لومن، مدیر مهندسی Sophos، در بیانیه ای اعلام کرد: "رمزگذاری جزئی عموما توسط اپراتورهای باج افزار برای سرعت بخشیدن به فرایند رمزگذاری استفاده می شود و ما شاهد آن بوده ایم که توسط باج افزار BlackMatter ، DarkSide و LockBit 2.0 پیاده سازی شده است. آنچه LockFile را از سایرین متمایز می کند این است که برخلاف بقیه، چند بلوک اول را رمزگذاری نمی کند. در عوض، LockFile هر 16 بایت دیگر از فایل را رمزگذاری می کند!".

لومان اضافه کرد: "این بدان معناست که یک فایل مانند یک محتوای متنی تا حدی قابل خواندن است و از نظر آماری شبیه به نسخه اصلی است. این ترفند می تواند در برابر نرم افزارهای حفاظتی باج افزار که به بازرسی محتوا با استفاده از تجزیه و تحلیل آماری برای تشخیص رمزگذاری متکی است، موفق عمل کند".

تجزیه و تحلیل سوفوس از LockFile بر مبنای اطلاعاتی است که در 22 آگوست 2021 در VirusTotal بارگذاری شده بودند.

این بدافزار پس از مستقر شدن، گام هایی را برای خاتمه دادن به فرآیندهای مهم مرتبط با نرم افزارهای مجازی سازی و پایگاه های داده از طریق اینترفیس مدیریت ویندوز یا Windows Management Interface (WMI) و قبل از رمزگذاری فایل ها و اطلاعات مهم و نمایش یادداشت باج افزار که شباهت های ظاهری با LockBit 2.0 دارد، انجام می دهد.

یادداشت باج همچنین قربانی را ترغیب می کند با آدرس ایمیل بخصوصی به آدرس "این آدرس ایمیل توسط spambots حفاظت می شود. برای دیدن شما نیاز به جاوا اسکریپت دارید" تماس بگیرد. Sophos مظنون است که این کار و آدرس ایمیل می تواند اشاره ای تحقیرآمیز به گروه باج افزارهای رقیب به نام Conti باشد.

علاوه بر این، باج افزار پس از رمزگذاری موفقیت آمیز همه اسناد و فایل ها، خود را از روی دستگاه حذف می کند، این بدان معنیست که "هیچ باینری باج افزاری برای بررسی کنندگان حمله و نرم افزارهای آنتی ویروس، برای یافتن یا پاکسازی وجود ندارد!".

لومان گفت: "پیام مهم این باج افزار برای مدافعان امنیت سایبرب این است که چشم انداز تهدیدات سایبری هرگز ثابت نمی ماند و دشمنان به سرعت از هر فرصت یا ابزاری برای حمله موفقیت آمیز استفاده خواهند نمود".

افشای این گزارش در حالی صورت می گیرد که اداره تحقیقات فدرال ایالات متحده (FBI)، گزارشی منتشر کرده است که جزئیات تاکتیک های یک شکل جدید Ransomware-as-a-Service (RaaS) موسوم به Hive را شامل می شود؛ این گزارش در نهایت متشکل مکانیزم های متعددی که توسط تعدادی از عاملان استفاده میشود، به خطر انداختن شبکه های تجاری، تصحیح داده ها و رمزگذاری داده ها در شبکه ها و تلاش برای جمع آوری باج در ازای دسترسی به نرم افزار رمزگشایی، میباشد.

برچسب ها: Sophos, Intermittent File Encryption, رمزگذاری متناوب, Ransomware-as-a-Service, Windows Management Interface, ProxyShell, BlackMatter, Hive, LockBit 2.0, LockFile, PetitPotam, RaaS, Conti, DarkSide, Virustotal, cybersecurity, FBI, تهدیدات سایبری, باج افزار, امنیت سایبری, Cyber Attacks, حمله سایبری