سواستفاده هکرها از باگ جدید دور زدن احراز هویت در میلیون ها روتر Arcadyan

اخبار داغ فناوری اطلاعات و امنیت شبکه

عاملان تهدید ناشناس به طور فعال از آسیب پذیری دور زدن احراز هویت برای حمله به روترهای خانگی تنها دو روز پس از افشای عمومی آن و به عنوان بخشی از تلاش برای پیوند دادن آنها با بات نت نوع Mirai استفاده می کنند که مشخصا برای انجام حملات DDoS استفاده می شود.

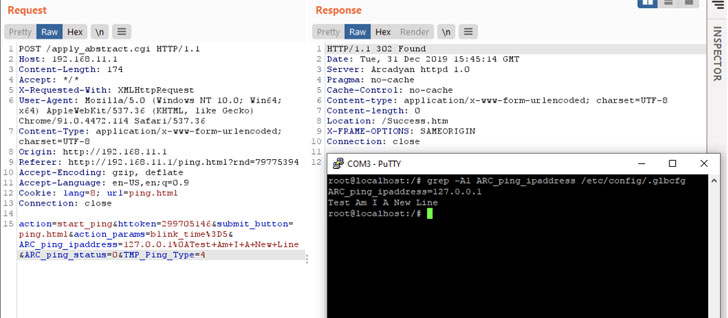

این نقطه ضعف با عنوان CVE-2021-20090 (امتیاز CVSS: 9.9)، مربوط به آسیب پذیری مسیرهای انتقال اینترفیس های وب روترها با سیستم عامل Arcadyan است که می تواند به مهاجمان از راه دور غیر مجاز اجازه بدهد که مرحله احراز هویت را دور زده و از آن عبور کنند.

در طی گزارش هایی که توسط Tenable در سوم آگوست افشا شد، اعتقاد بر این است که این مشکل حداقل 10 سال است که وجود داشته و حداقل 20 مدل را در محصولات 17 تامین کننده مختلف شامل Asus ،Beeline ،British Telecom ،Buffalo ،Deutsche Telekom ،Orange ،Telstra ،Telus ،Verizon و Vodafone را تحت تأثیر قرار داده است.

سواستفاده موفقیت آمیز توسط مهاجم می تواند موانع احراز هویت را دور بزند و به صورت بالقوه به اطلاعات از جمله توکن های درخواست معتبر، که می تواند برای ایجاد درخواست جهت تغییر تنظیمات روتر مورد استفاده قرار گیرد، دسترسی پیدا کند.

شرکت Juniper Threat Labs هفته گذشته اعلام کرد که "برخی از الگوهای حمله را که سعی می کنند از این آسیب پذیری در فضای سایبری از آدرس IP واقع در ووهان، استان هوبی کشور چین استفاده میکنند، شناسایی کرده است". در این حملات که از 5 آگوست شروع شده است، مهاجم از آن برای استقرار یک نوع از Mirai در روترهای آسیب دیده استفاده میکند. این حملات از تکنیک های مشابهی که توسط واحد 42 Palo Alto Networks در اوایل ماه مارس آشکار شد، بهره میبرند.

محققان می گویند: "این شباهت می تواند نشان دهنده این نکته باشد که همان عاملان تهدید در پس این حمله جدید هستند و تلاش می کنند تا منابع نفوذ خود را با آسیب پذیری تازه دیگری ارتقا دهند".

علاوه بر CVE -2021–20090، عاملان تهدید دست به حملاتی زدند که در آنها از تعدادی آسیب پذیری دیگر مانند موارد ذیل استفاده میشده است:

• CVE-2020-29557 (اجرای کد پیش احراز هویت از راه دور در دستگاه های D-Link DIR-825 R1)

• CVE-2021-1497 و CVE-2021-1498 (آسیب پذیری تزریق فرمان در Cisco HyperFlex HX)

• CVE-2021-31755 (آسیب پذیری سرریز بافر استک در Tenda AC11 که منجر به اجرای کد دلخواه می شود)

• CVE-2021-22502 (ایراد اجرای کد از راه دور در Micro Focus Operation Bridge Reporter)

• CVE-2021-22506 (آسیب پذیری نشت اطلاعات در Micro Focus Access Manager)

گزارش یونیت 42 قبلاً شش مورد نقص امنیتی شناخته شده و سه مورد ناشناخته را کشف کرده بود که در حملات به مواردی مانند SonicWall SSL-VPN ، فایروال D-Link DNS-320 ، روترهای بی سیم Netis WF2419 و سوئیچ های Netgear ProSAFE Plus که مورد هدف قرار گرفته اند، تحت سواستفاده واقع شده بودند.

برای جلوگیری از هرگونه خطر احتمالی، به کاربران توصیه می شود فریمور روتر خود را به آخرین نسخه به روز نمایند.

محققان می گویند: "واضح است که بازیگران تهدید همه آسیب پذیری های فاش شده را زیر نظر دارند. هر زمان که یک PoC سواستفاده منتشر می شود، اغلب بازه زمانی بسیار کمی برای بهره گیری و ادغام آن آسیب پذیری در پلتفرم آنها و شروع حملات، نیاز است".

برچسب ها: Arcadyan, Palo Alto Networks, جونیپر, Juniper, Sonicwall, Mirai, cybersecurity, Vulnerability, malware, router, DDoS, روتر, فایروال, Botnet, بات نت, firewall, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری