بدافزار جدید لینوکس HADOOKEN به سرورهای Weblogic اوراکل حمله میکند

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک بدافزار جدید لینوکس به نام Hadooken سرورهای Oracle WebLogic را هدف قرار میدهد. این بدافزار به چندین خانواده باجافزار مرتبط دانسته شده است.

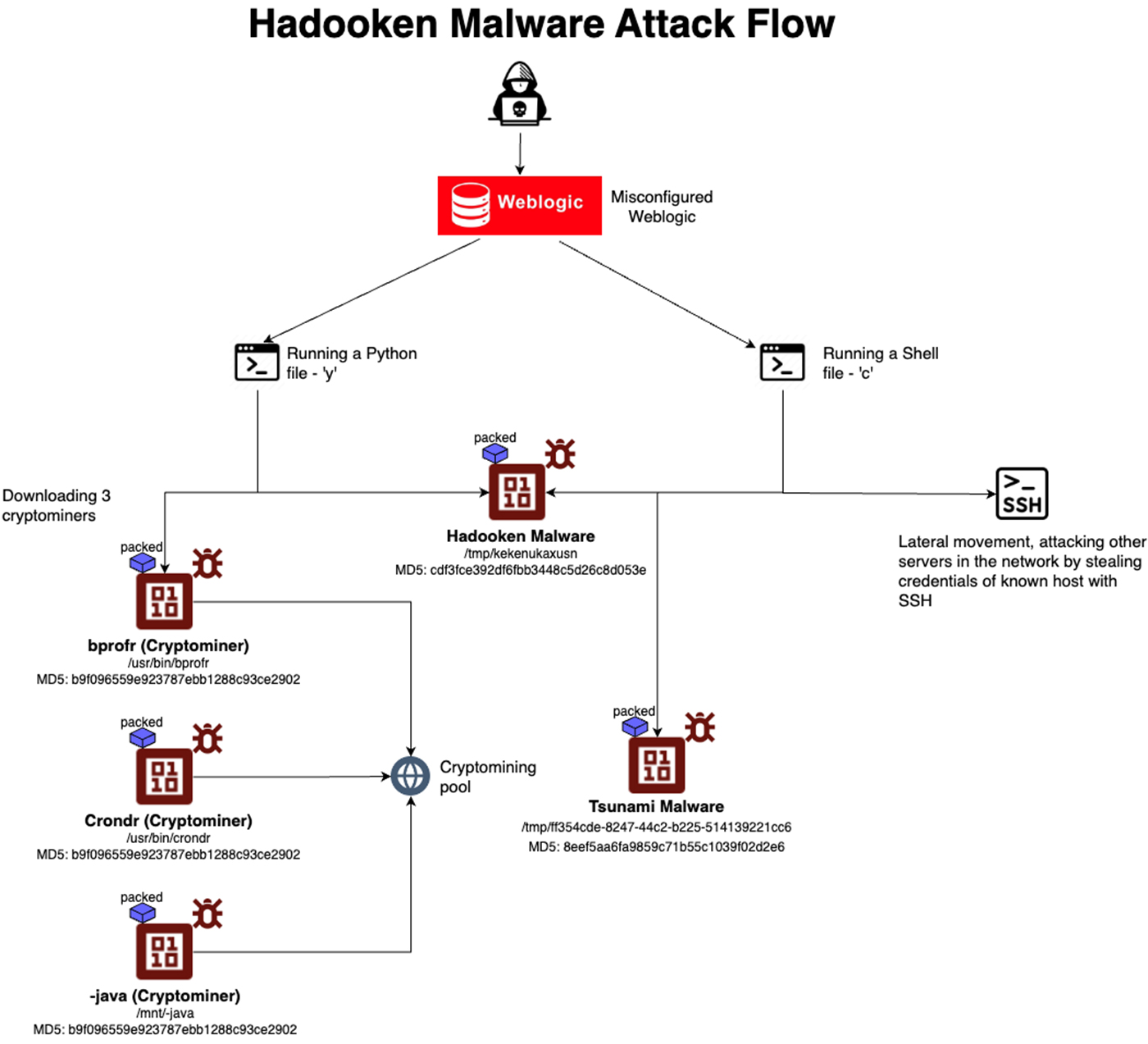

محققان Aqua Security Nautilus یک بدافزار جدید لینوکس به نام Hadooken را کشف کردند که سرورهای Weblogic را هدف قرار میدهد. این نام از حمله \"Surge Fist\" در سری بازیهای Street Fighter گرفته شده است. پس از اجرا، بدافزار یک بدافزار Tsunami و یک cryptominer را مستقر میکند.

سرور WebLogic Server یک سرور برنامه کاربردی Java EE در سطح سازمانی است که توسط Oracle توسعه یافته و برای ساخت، استقرار و مدیریت برنامههای کاربردی توزیع شده در مقیاس بزرگ طراحی شده است.

در حمله به Weblogic، که هانیپاتها هم آسیبپذیریها و هم یک رمز عبور ضعیف را آشکار میکرد، عوامل تهدید از رمز عبورهای ضعیف برای دسترسی اولیه به سرور و دستیابی به امکان اجرای کد از راه دور (RCE) سواستفاده کردند.

هنگامی که یک سرور WebLogic به خطر بیفتد، عاملان تهدید از یک اسکریپت shell و یک اسکریپت پایتون به ترتیب به نامهای «c» و «y» برای دانلود و اجرای بدافزار Hadooken استفاده میکنند. هر دو اسکریپت برای استقرار بدافزار با دانلود آن در یک پوشه موقت استفاده میشوند. این کد پایتون سعی میکند بدافزار Hadooken را با تکرار در چندین مسیر و سپس حذف فایل، دانلود و اجرا کند. اسکریپت shell همچنین دایرکتوریهای حاوی دادههای SSH را هدف قرار میدهد تا امکان حرکت جانبی در داخل سازمان و به خطر انداختن سرورهای اضافی را فراهم کند. سپس کد مخرب، لاگ را پاک میکند تا فعالیت را به صورت پنهان ادامه دهد.

در گزارش منتشر شده توسط Aqua Security آمده است: «بدافزار Hadooken خود حاوی بدافزار cryptominer و سونامی است. هنگامی که بدافزار Hadooken اجرا میشود، دو فایل elf را مستقر میکند. فایل اول یک cryptominer پک شده است که در 3 مسیر با 3 نام مختلف مستقر شده است: \"/usr/bin/crondr\"، \"/usr/bin/bprofr\" و \"/mnt/-java\". فایل دوم یک بدافزار سونامی است، که پس از ایجاد نام تصادفی، با نام \"/tmp/<>\" مستقر میشود. ما هیچ نشانهای مبنی بر استفاده مهاجم از بدافزار سونامی در طول حمله ندیدهایم. با این وجود، میتوان از آن بعداً در طول حمله استفاده کرد».

دو آدرس IP برای دانلود بدافزار Hadooken استفاده شده است. اولین مورد، 89.185.85.102، هنوز فعال و در آلمان تحت Aeza International LTD ثبت شده است، در حالی که دومی، 185.174.136.204، غیرفعال است و در روسیه تحت نام AEZA GROUP Ltd ثبت گردیده است. IP فعال قبلاً به TeamTNT و Gang 8220 مرتبط بوده، اما محققان خاطرنشان کردند که شواهد کافی برای نسبت دادن این حمله به هر دو گروه وجود ندارد.

گزارشها حاکی از آن است که عوامل تهدید که از بدافزار Hadooken استفاده میکنند، هم نقاط پایانی ویندوز را برای حملات باجافزار و هم سرورهای لینوکس را که اغلب توسط سازمانهای بزرگ استفاده میشوند، برای استقرار backdoorها و ماینرهای رمزارز هدف قرار میدهند. تجزیه و تحلیل استاتیک باینری Hadooken پیوندهایی را با باجافزار RHOMBUS و NoEscape نشان داد، هر چند که تجزیه و تحلیل پویا هیچ استفاده فعالی را نشان نداد.

این گزارش در انتها افزود: «یک جستجو در Shodan (موتور جستجو برای یافتن دستگاهها و سیستمهای متصل به اینترنت) نشان میدهد که بیش از 230 هزار سرور Weblogic متصل به اینترنت وجود دارد. نشانههایی از بروز خطر نیز مشاهده گردیده است. تحلیل بیشتر نشان میدهد که بیشتر آنها محافظت میشوند، که امری بسیار خوب است. ما چند صد کنسول مدیریت سرور Weblogic متصل به اینترنت را دیدیم که ایمن نیستند. این موارد ممکن است در معرض حملاتی قرار بگیرند که از آسیبپذیریها و پیکربندیهای نادرست سواستفاده میکنند».

برچسب ها: RHOMBUS, کریپتوماینر, Java EE, WebLogic, Hadooken, NoEscape, Oracle WebLogic, Tsunami, Cryptominer, اجرای کد از راه دور, WebLogic Server, باجافزار, سرور, Server, RCE, Linux, لینوکس, Oracle, cybersecurity, Remote Code Execution, malware, ransomware , جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news