بحران آسیبپذیریهایی که سریعتر از قبل مورد سواستفاده قرار میگیرند

اخبار داغ فناوری اطلاعات و امنیت شبکه

در سال ٢٠٢٢، بهرهبرداری گسترده از آسیبپذیریهای جدید نسبت به سال قبل ١۵ درصد کاهش یافت. حملات روز صفر (Zero-Day) نسبت به سال ۲۰۲۱، ۵٢ درصد کاهش یافته است. و همچنین ٣٣ درصد آسیبپذیریهای کمتری وجود داشت که بعنوان بخشی از یک حمله باجافزار مورد سواستفاده قرارگرفتهاند. در ظاهر، ممکن است به نظر برسد که سال گذشته همهچیز برای تیمهای امنیتی آسانتر بود، اما این برداشت اشتباه است.

این ارقام از گزارش اطلاعات آسیبپذیری ٢٠٢٢ Rapid7 گرفته شده است، که یک انتشار سالانه بوده که در سال ٢٠٢٠ آغاز شده است. نگرانکنندهترین یافته امروز، زمان کنترل آسیبپذیریها تا بهرهبرداری از آن است. کیتلین کاندون، مدیر ارشد تحقیقات امنیتی Rapid7، به سکیوریتیویک گفت : "تعداد زیادی از آسیبپذیریها قبل از اینکه تیمهای امنیتی فرصتی برای پیادهسازی پچها یا سایر اقدامات کاهشی داشته باشند، مورد سواستفاده قرار میگیرند. "

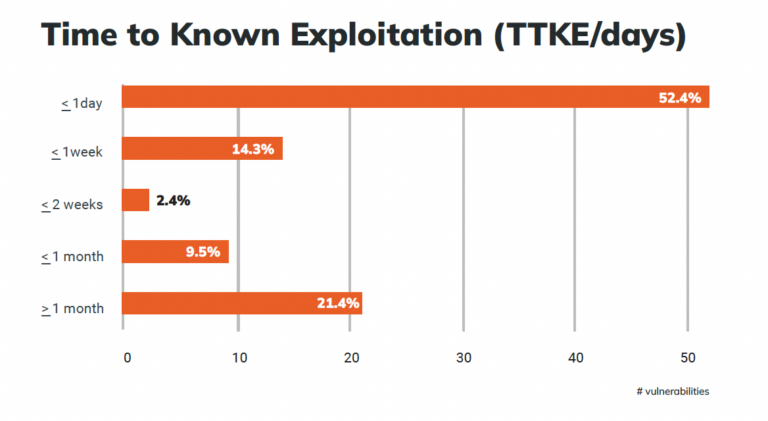

بهطور دقیق، ۵٦ درصد از آسیبپذیریهای گزارش طی هفت روز پس از افشای عمومی مورد بهرهبرداری قرار گرفتند که افزایش ١٢ درصدی نسبت به سال ٢٠٢١ و افزایش ٨٧ درصدی نسبت به سال ٢٠٢٠ را نشان میدهد. منابع برای کنترل و اصلاح آسیبپذیریها محدود است و اولویتها ممکن است به مسیر اشتباهی هدایت شوند.

یک مثال خوب از این مورد، تبلیغات منتشر شده از Log4Shell بود. این گزارش خاطرنشان میکند : "بسیاری از سازمانها هفتهها (یا ماههای) اول سال ٢٠٢٢ را سپری کردند تا فهرست طولانی اصلاحات Log4Shell، مالیات بر منابع تیم فناوری اطلاعات و تیم امنیتی را که قبلا به دلیل کاهش بودجه و فرسودگی ناشی از بیماری همهگیری کرونا کاهش یافته بود، تغییر دهند."

اما بعد از Log4Shell ما Spring4Shell و سپس Text4Shell را داشتیم. کاندون پیشنهاد میکند که «یک ریتم 4Shell به آسیبپذیریهای جدید داده شده است». این بدان معناست که آنها درحالیکه موردتوجه متخصصان قرار نگرفتند، اما از نظر بزرگی مشابه Log4Shell بودند. اما C-suite این گزارشها را دید و از افراد امنیتی پرسید که ما چه کار میکنیم؟ کاندون در پاسخ گفت : "برای تیم امنیتی سخت است که پاسخ دهند، اما بله، نام آن 4Shell است و احمقانه است که ما آن را در اولویت قرار نمیدهیم». نتیجه این است که منابع به طور ناخواسته از آسیبپذیریهای مهم به آسیبپذیریهای کمتر مهم هدایت میشوند، درحالیکه از دیگر سو، زمان بهرهبرداری از آن آسیبپذیریهای مهم بهشدت کاهش مییابد.

کاندون در مورد اینکه آیا تبلیغات برای تیمهای امنیتی مشکلی ایجاد میکند یا خیر، پاسخ داد که ممکن است باعث بروز مشکلاتی باشد. او معتقد است که مطبوعات بهطورکلی، و مشخصا مطبوعات امنیتی، تبدیل به یک کالای خاص هستند. اما اگر شما یک محقق در توییتر هستید و انگیزه شما این است که ٢٠٠٠ ریتوییت دریافت کنید و استخدام شوید، این یک انگیزه بزرگ برای تبلیغات است و میتواند بر خبرنگاران فشار بیاورد که به این سمت هدایت شوند. او اضافه کرد که همه تامینکنندگان امنیت زمانی که محصول خودشان میتواند تحت تاثیر حملات قرار گرد، قطعا بیگناه نیستند.

کاندون معتقد است که سه نکته اصلی در تحقیق فعلی Rapid7 وجود دارد. اولین مورد این است که تهدیدات گسترده همچنان بسیار زیاد هستند، حتی اگر از ٦٦ درصد در سال ٢٠٢١ به ۵٦ درصد در مجموعه دادههای سال ٢٠٢٢ کاهش یافته است. این گزارش میگوید : "payloadهای متداول کنترل شده در طول بهرهبرداری گسترده، شامل استخراجکنندههای رمزارز، وبشِلها و انواع بدافزارهای باتنت بهعلاوه مجموعهای متنوعتر از payloadهای باجافزار بودهاند".

نکته دوم پیچیدگی اکوسیستم باج افزار و چگونگی تاثیر آن بر روی دیدگاه و آمار است. وی افزود : "آسیبپذیریهایی که میتوانستیم به طور قطعی برای حوادث باجافزار ترسیم کنیم، در سال ٢٠٢٢ به میزان یک سوم کاهش یافت. چرا این اتفاق میافتد، درحالیکه ما و بسیاری از شرکتهای دیگر شاهد افزایش حجم کلی حوادث باج افزار بودهایم؟ "

نتیجه واضح این است که گروههای باجافزار از آسیبپذیریهای جدید کمتری نسبت به سال ٢٠٢١ استفاده میکنند. "این ممکن است بخشی از این معادله باشد، اما تقریبا به طور قطع تمام داستان نیست. تنوع اکوسیستم باجافزار بهعنوان یک شمای کلی و همچنین پسزمینه سایبری گستردهتر آنها، در اینجا نقش مهمی ایفا میکند.

اثر این اقدامات پیچیده است. وقتی تعداد آسیبپذیریهای مورد استفاده کاهش مییابد و تعداد خانوادههای باجافزار در حال افزایش است، به این معنی است که payloadهای عوامل تهدید بیشتری برای ردیابی وجود دارد و TPPهای بیشتری برای ردیابی و تعیین ارتباط وجود دارد. «همه اینها به احتمال شفافیت کمتر در صنعت، حداقل در کوتاهمدت، در مپینگهای CVE باجافزار و کاهش سطح اطمینان در ردیابی زنجیرههای حمله کامل و زمانبندیها کمک میکند. به دلیل تنوع اکوسیستم باجافزار و استفاده محدودتر از آسیبپذیریهای جدید، احتمالا شاهد ناتوانی بیشتر را مقابله و شفافیت کمتری در برخی از این فعالیتها هستیم. "

همه اینها با سومین راهکار کاندون پیچیده میشوند. وی میافزاید : "زمان مورد نیاز بهرهبرداری برای آسیبپذیریهای تازه فاش شده است. ما معتقدیم فاصله زمانی بین شناسایی آسیبپذیری تا زمانی که از آن سواستفاده میشود، معیاری واقعا حیاتی برای متخصصان امنیتی است. آنها نهتنها باید انتخاب کنند که چه چیزی را در اولویت قرار دهند، بلکه باید آنچه را که در اولویت قرار میدهند با منابع اغلب بسیار محدود در تمام زنجیرههای خود و در سراسر سازمان خود توجیه نموده و پاسخ دهند. "

حتی با در نظر گرفتن اختلالات آماری بهرهبرداریهای روز صفر، زمان بین افشا و بهرهبرداری در سه سال گذشته به طور پیوسته کاهش یافته است. در سال ٢٠٢٠، ٣٠ درصد از آسیبپذیریهای گزارش ما در یک هفته پس از افشا در فضای مورد سوستفاده قرار گرفتند. در سال ٢٠٢١، این میزان به ۵٠ درصد رسید. در سال ٢٠٢٢، ۵٦ درصد از آسیبپذیریهای گزارش شده ما در عرض یک هفته پس از افشا مورد سواستفاده قرار گرفتند.

برخی از این آسیبپذیریها ممکن است از نظر فنی بهعنوان روز صفر یا روز n طبقهبندی شوند. او افزود : «بیش از ۲۴ نمونه وجود داشت که در زمان افشای اطلاعات مورد بهرهبرداری قرار نگرفتند اما در عرض چند روز مورد بهرهبرداری واقع شدند. اما با روز صفر یا بدون روز صفر، اینها مواردی نیست که Rapid7 سعی در ایجاد تمایز در آن داشته باشد. این گزارش در درجه اول بر زمان بهرهبرداری متمرکز است.

او گفت : "اعداد و ارقام خوب نیستند، که پیامی سخت و هشداربرانگیز برای بسیاری از مشتریان ما است. این ترکیبی از بهرهبرداری گسترده، کاهش دید در حوادث باجافزار، و زمان بسیار کوتاه برای بهرهبرداری از آسیبپذیریهای جدید، به سادگی فشار بر تیمهای امنیتی را در زمان افزایش فرسودگی شغلی ناشی از استرس پس از همهگیری کرونا و کار بیشازحد غیرقانونی در خانه را افزایش میدهد. "

برچسب ها: TPP, n-days, 4Shell, Text4Shell, Spring4Shell, Log4Shell, باجافزار, پچ, Payload, روز صفر, Patch, آسیبپذیری, Vulnerability, malware, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news