افشای زیرساختهای پنهان گروه سایبری ایرانی Fox Kitten

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه Censys زیرساختهای پنهان Fox Kitten، که یک گروه جاسوسی سایبری ایرانی است را کشف کرده است. این مجموعه، الگوهای منحصربه فرد، IOCهای جدید بالقوه و توصیههای عملی برای محافظت از سازمانها در برابر حملات Fox Kitten را بررسی و اعلام نموده است.

مجموعه Censys، یک پلتفرم مدیریت سطح حمله و شناسایی تهدید است و در ادعاهایی، جزئیات جدیدی در مورد زیرساختهای گروه جاسوسی سایبری ایرانی به نام Fox Kitten با استفاده از دادههای یک مشاور امنیت سایبری مشترک (CSA) توسط FBI، CISA و DC3 منتشر کرده است. Censys تعداد قابلتوجهی هاستهای اضافی را شناسایی نموده که احتمالا به زیرساخت Fox Kitten تعلق دارند و دامنه تهدید را گسترش میدهد.

شرکت Censys در گزارش خود که در روز چهارشنبه منتشر شد، در ادعاهای خود، الگوهای منحصربهفرد و شاخصهای بالقوه جدید سطح خطرات مورد استفاده توسط Fox Kitten را که به دلیل هدف قرار دادن سازمانها در سراسر جهان شناخته شده است، نشان داد.

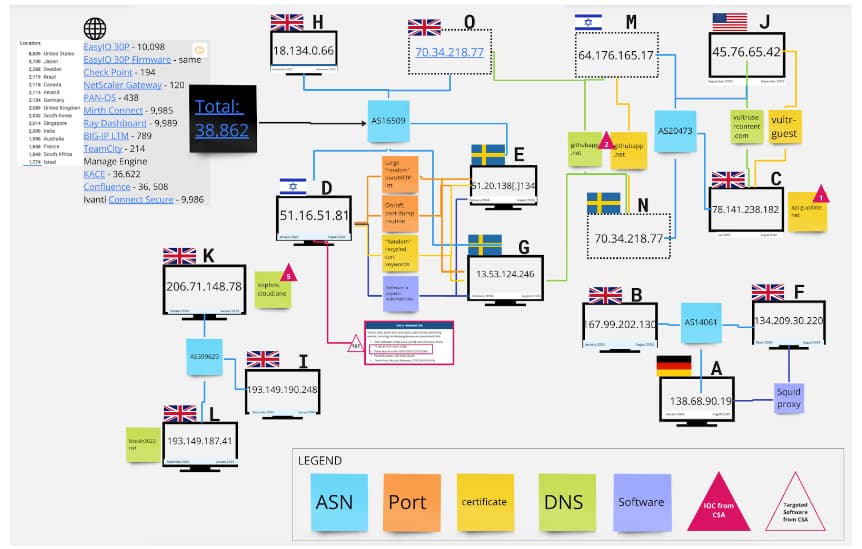

با استفاده از این الگوها، Censys توانست میزبانهای فعال که قبلا کشف نشده بودند را پیدا کند که دارای الگوهای منطبق و سیستمهای مستقل (AS) مانند هاستهای D، E و G هستند، که میتوانند بخشی از زیرساخت مشابه باشند و ممکن است در حملات آینده مورد استفاده قرار گیرند. IOCهای دامنه منطبق برای شناسایی میزبان G و ASهای منطبق برای شناسایی میزبانهای J & C مورد استفاده قرار گرفتند.

دادهها با استفاده از تکنیکهایی مانند پروفایل میزبان، تشخیص الگو، تحلیل لینکها و بررسی تاریخی تجزیه و تحلیل شدند. پروفایل میزبان شامل تجزیه و تحلیل ویژگیهای میزبان فردی است، تشخیص الگو نیز الگوهای تکرار شونده را شناسایی میکند، تجزیه و تحلیل لینک، روابط بین عناصر زیرساخت را بررسی میکند و تجزیه و تحلیل تاریخی دادههای فعلی را با سوابق تاریخی برای شناسایی ترندها مقایسه میکند.

بررسیهای بیشتر نشان داده است که مهاجمان از تکنیکهای مختلفی برای مبهم کردن زیرساختهای خود، مانند استفاده از آدرسهای IP دینامیک، توزیع زیرساخت در چندین سیستم مستقل (ASN)، و استفاده از نامهای گواهی گمراهکننده برای پنهان کردن فعالیتهای مخرب، بهره بردهاند.

مجموعه Censys دو IOC دامنه (api. gupdate[.]net و githubapp[.]net) را در IPهای فعالی که در CSA فهرست نشدهاند پیدا کرد. برخی از IOCهای دامنه در IPهای Fox Kitten قبل یا بعد از تایمفریم CSA یافت شدند. همه IOCهای دامنه در ٦٤ گواهی معتبر یافت شدند که نیاز به نظارت بیشتر دارند.

تحقیقات بیشتر نقاط مشترکی مانند موقعیت جغرافیایی در لندن، استکهلم، فرانکفورت، تل آویو، و لس آنجلس، اعداد سیستمهای مستقل مشترک (AS)، الگوهای منحصربهفرد در میزبانهای D، E، و G، مغایرتهای بازه زمانی در برخی میزبانهای خارج از بازه زمانی CSA و 38862 میزبان بالقوه مخرب اضافی با ویژگیهای مشابه را نشان داد. این یافتهها طرحی شبیه به هانیپات (Honeypot) و ارتباط بالقوه بین میزبانها را نشان میدهد.

مجموعه Censys با بررسی عمیقتر زیرساختهای Fox Kitten، بینشهای ارزشمندی در مورد عملیات و تاکتیکهای گروه ارائه کرده است. این الگوها و اشتراکات را میتوان برای شناسایی سایر میزبانها و گواهینامههای فعال که ممکن است بخشی از همان زیرساخت Fox Kitten باشند، استفاده کرد.

مدافعان حوزه امنیت میتوانند از IOCها و پریودهای شناخته شده فعالیتهای مخرب برای مطالعه پروفایلهای میزبان و گواهی قبل، در حین و پس از حملات گزارش شده استفاده کنند، جستجوهای پویا را در مجموعه دادههای اسکن عمومی انجام دهند تا مشاهده کنند که چگونه تهدیدها میتوانند زیرساخت جدیدی ایجاد کنند، و اهمیت این موضوع را درک کنند که باید جلوتر از عوامل تهدید حرکت کنند.

برچسب ها: فاکس کیتن, Fox Kitten, هانیپات, Honeypot, Host, Iran, certificate, IP, cybersecurity, ایران, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news