استفاده هکرهای "گالیوم" چین از بدافزار جدید PingPull در حملات سایبری

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک تهدید دائمی پیشرفته چینی (APT) معروف به گالیوم (Gallium) با استفاده از یک تروجان دسترسی از راه دور (RAT) که قبلاً مستند و شناسایی نشده بود در حملات جاسوسی خود که شرکتهای فعال در جنوب شرقی آسیا، اروپا و آفریقا را هدف قرار میدهند، مشاهده شده است.

بر اساس تحقیقات جدیدی که امروز توسط Palo Alto Networks Unit 42 منتشر شد، یک Backdoor با سطح «تشخیص دشوار» که PingPull نام دارد، به دلیل استفاده از پروتکل پیام کنترل اینترنت (ICMP) برای ارتباطات command-and-control (C2)، مورد توجه قرار گرفته است.

گالیوم بهخاطر حملاتی که عمدتاً به شرکتهای مخابراتی مربوط به سال ۲۰۱۲ میلادی انجام میشد، معروف است. این APT همچنین با نام Soft Cell توسط Cybereason ردیابی میشود، این عامل سایبری تحت حمایت دولت به مجموعه گستردهتری از حملات که پنج شرکت بزرگ مخابراتی واقع در کشورهای جنوب شرقی آسیا را از سال ۲۰۱۷، هدف قرار میدهند مرتبط است.

با این حال، گفته میشود که طی سال گذشته، این گروه محور شناسایی قربانی خود را به مؤسسات مالی و نهادهای دولتی مستقر در افغانستان، استرالیا، بلژیک، کامبوج، مالزی، موزامبیک، فیلیپین، روسیه و ویتنام گسترش داده است.

بدافزار PingPull، یک بدافزار مبتنی بر Visual C++، امکان دسترسی به reverse shell و اجرای دستورات دلخواه را بر روی یک میزبان در معرض خطر، به عامل تهدید میدهد. این شامل انجام عملیات فایل، شمارش حجمهای ذخیرهسازی، و زمانبندی فایلها میشود.

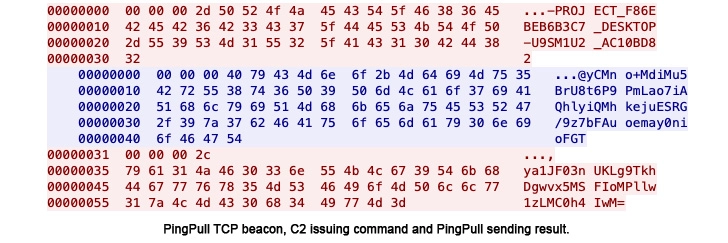

محققان توضیح دادند: «نمونههای PingPull که از ICMP برای ارتباطات C2 استفاده میکنند، پکتهای ICMP Echo Request (پینگ) را به سرور C2 ارسال میکنند. سرور C2 به این درخواستهای اکو با یک پکت Echo Reply پاسخ میدهد تا دستوراتی را به سیستم مخابره و صادر کند. "

همچنین انواع PingPull شناسایی شدهاند که برای ارتباط با سرور C2 به جای ICMP و بیش از ۱۷۰ آدرس IP مرتبط با گروه از اواخر سال ۲۰۲۰ به HTTPS و TCP متکی هستند.

اگرچه عامل تهدید به سواستفاده از برنامههای کاربردی در معرض اینترنت برای به دست آوردن جایگاه اولیه و استقرار نسخه اصلاحشده China Chopper web shell برای ایجاد پایداری شناخته شده است، اما هنوز مشخص نیست که چگونه شبکههای هدف نقض میشوند.

محققان خاطرنشان کردند: "گالیوم همچنان یک تهدید فعال برای مخابرات، امور مالی و سازمانهای دولتی در سراسر آسیای جنوب شرقی، اروپا و آفریقا است. "

"در حالی که استفاده از تونلینگ ICMP یک تکنیک جدید نیست، PingPull از ICMP برای دشوارتر کردن تشخیص ارتباطات C2 خود استفاده میکند، زیرا تعداد کمی از سازمانها بازرسی ترافیک ICMP را در شبکههای خود اجرا میکنند. "

برچسب ها: Internet Control Message Protocol, China Chopper web shell, ICMP Echo Request, Visual C++, Soft Cell, Gallium, PingPull, گالیوم, پکت, چین, reverse shell, تونلینگ, TCP, Packet, ICMP, پینگ, Ping, Remote Access Trojan, APT, HTTPS, cybersecurity, China, RAT, malware, Cyber Security, backdoor, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری